Ataques de Active Directory en resumen 15 – Técnicas de OpSec

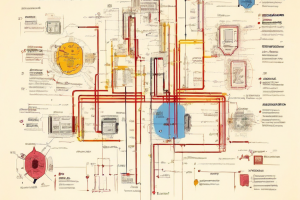

Seguridad operativa ofensiva (OpSec) La seguridad operativa ofensiva (OpSec) se refiere a las prácticas y técnicas utilizadas por los atacantes para evitar la detección y mantener el acceso a los sistemas comprometidos. En el contexto de ataques a Active Directory, la OpSec es crucial para el éxito de las operaciones a largo plazo. Técnicas de OpSec en ataques a Active Directory Minimización de huella digital Los atacantes deben minimizar su huella digital en la red para evitar la detección. Esto incluye: Limitar el número de conexiones y consultas a los controladores de dominio. Utilizar cuentas y rutas de acceso legítimas…