¿Quieres conocer una opción más para volcar LSASS?

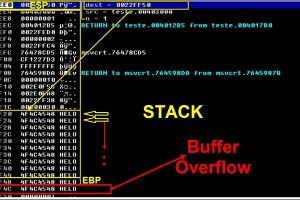

El proyecto "Dumpy" del usuario Kudaes es una herramienta diseñada para realizar volcados de memoria del proceso LSASS (Local Security Authority Subsystem Service) en sistemas Windows. Esta herramienta es útil para profesionales de seguridad que necesitan analizar la memoria del LSASS sin ser detectados fácilmente por sistemas de seguridad. "Dumpy" funciona llamando dinámicamente a la función MiniDumpWriteDump para volcar el contenido de la memoria del LSASS. Lo hace sin abrir un nuevo manejador de proceso para LSASS, utilizando técnicas avanzadas como DInvoke_rs para dificultar la detección de su comportamiento malicioso. Para obtener un manejador de proceso válido sin llamar a…